幫助中心

這里有最新的使用文檔和教程

寶塔面板Nginx防火墻安裝和使用詳解?

寶塔防火墻作用

要讓你的網站保持持久的安全和穩(wěn)定,開啟網站防火墻是必不可少的一步。別等到被攻擊的時候再去補救,那個時候某種程度來講,已經晚了。安裝和開啟防火墻,就是防患于未然。未雨綢繆。最大程度保護好你的云服務器和網站數據。

寶塔面板防火墻主要有Nginx防火墻,Apache防火墻。你的網站是采用LNMP開發(fā)環(huán)境安裝的,那你就使用Nginx防火墻。如果你網站環(huán)境是LAMP搭建的,那就使用Apache防火墻。現(xiàn)在絕大多數網站都是用Nginx(LNMP)搭建的,所以大部分使用Nginx防火墻。

使用場景:

1.遭受CC攻擊、部分流量攻擊的用戶

2.遭受SQL注入、XSS/XSRF之類的滲透攻擊的用戶

3.遭受惡意上傳腳本、webshell等危險行為的用戶

4.希望屏蔽境內或境外地區(qū)訪問自己網站的用戶

5.希望通過UA、IP黑白名單管理網站訪問規(guī)則的用戶

6.希望可視化管理網站防御規(guī)則的用戶

7.希望實時展示防火墻攔截狀態(tài)的用戶

8.適合想要查看攻擊來源、被攻擊的URI、保護的目錄,但又不會看的用戶

9.適合網站不需要某些蜘蛛來訪,但又不會禁止的用戶

10.適合網站被掃描器惡意掃描,但又不會禁止的用戶

11.適合網站發(fā)文章不想要某些敏感詞出現(xiàn),但又不會設置的用戶

12.應用場景包含所有動態(tài)網站

寶塔面板網站防火墻是基于nginx/apache模塊開發(fā)的一套應用層防火墻,能有效阻止大部分滲透攻擊,且提供高度自由的規(guī)則自定義功能,為站點加一道銅墻鐵壁。主要目的是從源頭阻止站點被掛馬的事情發(fā)生。目前寶塔官網和官方論壇一直都在使用寶塔網站防火墻,效果良好。

寶塔面板防火墻是一個防火墻程序,用于在寶塔面板中防御服務器外來攻擊使用的。根據環(huán)境服務軟件的不同,分為nginx防火墻和apache防火墻。

寶塔面板防火墻其實管理的是操作系統(tǒng)自帶的防火墻。不過系統(tǒng)防火墻屬于命令行查看、設置、執(zhí)行,對很多用戶不夠友好,寶塔面板把命令行變成了可視化界面,點擊鼠標就可以輕松設置防火墻了。

互聯(lián)網無時無刻都有各種掃描、探測、攻擊著我們的服務器,這些攻擊者不放過每一個機會, 按照IP段一路掃描過來,只要云服務器的公網IP提供對外訪問,就躲不開探測和攻擊。這時候防火墻就有了存在的意義。可以抵御相當一部分惡意探測和攻擊,防患于未然。

寶塔防火墻主要功能

寶塔防火墻主要功能:

1、常規(guī)過濾,包括GET(URI、URI參數)、POST、Cookie、User-Agent、Header、IP黑白名單、URI黑白名單等等

2、禁止國外站點訪問,開啟后,該站點只允許國內用戶訪問(包括香港、澳門、臺灣)

3、URI加密保護,常用于對網站后臺的保護

4、URI專用規(guī)則,快速修補漏洞

5、CDN模式,如果您的站點使用了CDN,請開啟CDN模式,否則防火墻可能影響網站的正常訪問。

寶塔面板的防火墻面向站點的規(guī)則應用;可單獨關閉或開啟某一站點的防護功能;高度自由的規(guī)則應用,允許用戶編輯和選擇某一站點是否使用此規(guī)則。

開啟防火墻步驟

開通了寶塔面板專業(yè)版的人士,寶塔面板所有付費插件都可以免費使用,不需要額外再付錢使用了。

寶塔Linux面板專業(yè)版的nginx防火墻試用了一下,發(fā)現(xiàn)功能還是很豐富的,使用起來也很簡單,這篇文章就來說說收費版的Nginx防火墻如何設置,算是給初次設置的同學一個參考。

要使用這個防火墻,你得購買了,29.8一個月,找不到月付(實際278.93元/年),廢話不多說了,我們看看專業(yè)版Nginx防火墻應該如何設置。目前,教程用的版本是8.1.2,最新版本是Nginx防火墻8.8.9(但總體來說相差沒那么大)。

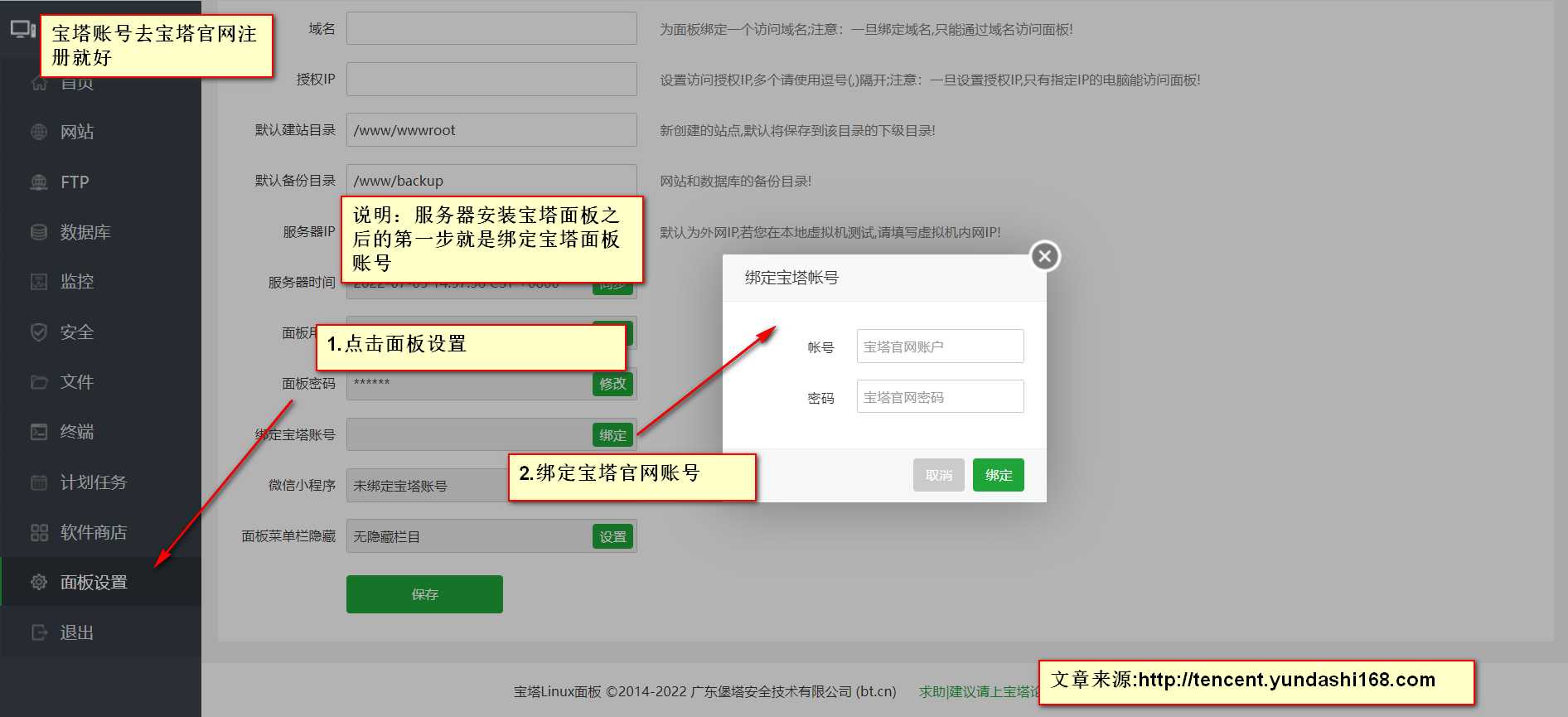

1.第一步:綁定寶塔官網你注冊的個人賬號。

寶塔面板官網地址:《寶塔服務器面板官網》 一般用手機號注冊,這是你唯一的寶塔面板官網賬號。

2.登錄寶塔面板–>軟件商店–>【關鍵詞搜索:Nginx防火墻】或【點擊專業(yè)版插件】–>網站監(jiān)控報表–>安裝

插件安裝后可直接點擊寶塔面板左側【防火墻】按鈕,即可訪問新版防火墻的管理頁面。

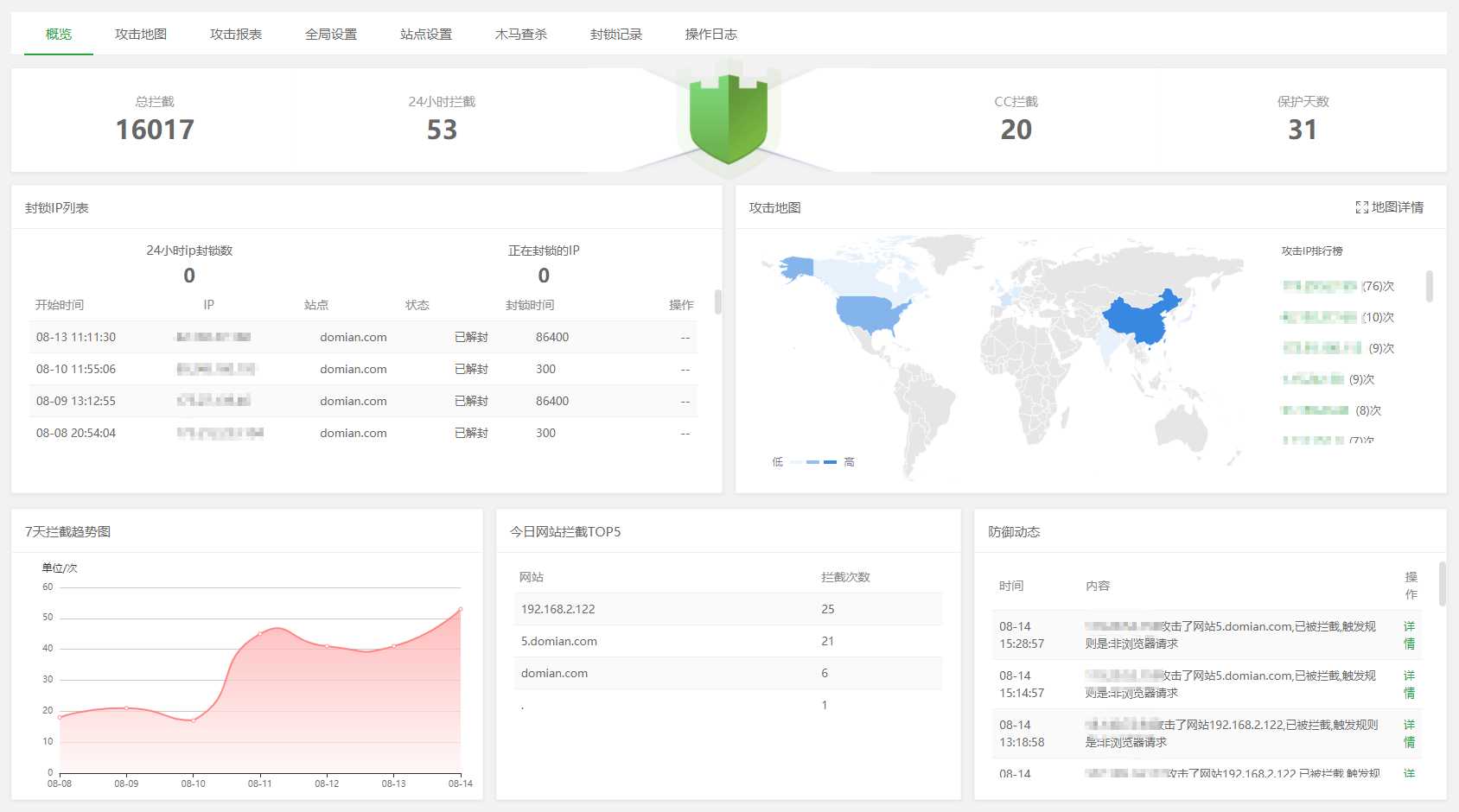

啟動后它展示的默認頁是概覽頁,它將展示的內容有總攔截次數、24小時攔截次數、CC攔截次數以及保護天數。在第二第三欄中更有封鎖IP列表、攻擊地圖、7天攔截趨勢圖、今日網站攔截TOP5與防御動態(tài)展示。

防火墻使用教程

寶塔面板防火墻使用教程參考:寶塔面板官網論壇——寶塔Nginx網站防火墻使用說明

我們打開這個防火墻,首先進入到首頁,這里可以看到防火墻的總開關,這個和免費防火墻是一樣的。還可以看到各種攻擊的報表。

比如:POST滲透、GET滲透、CC攻擊、惡意User-Agent、Cookie滲透、惡意掃描、惡意HEAD請求、網址自定義攔截、網址保護、惡意文件上傳、禁止的擴展名、禁止PHP腳本等信息

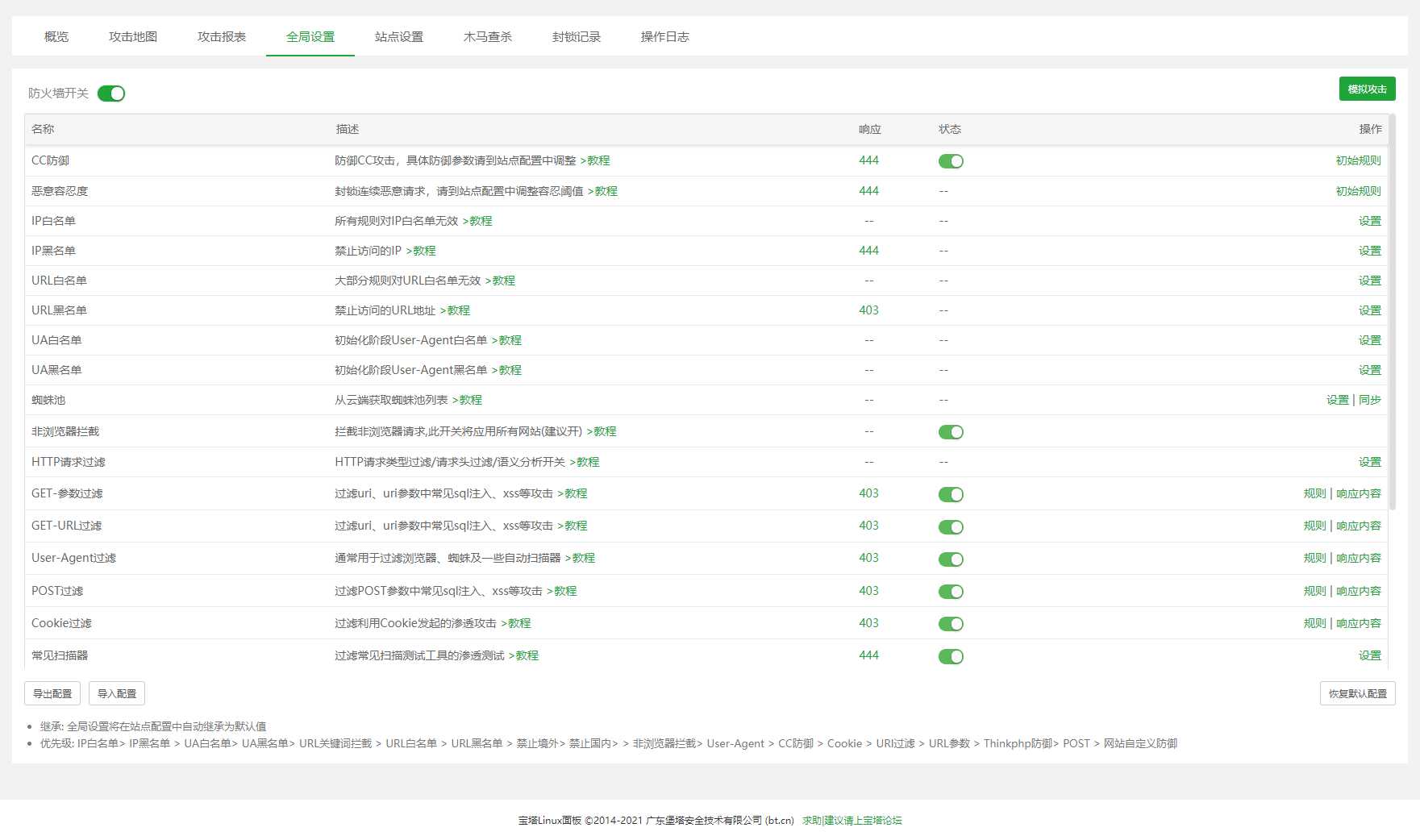

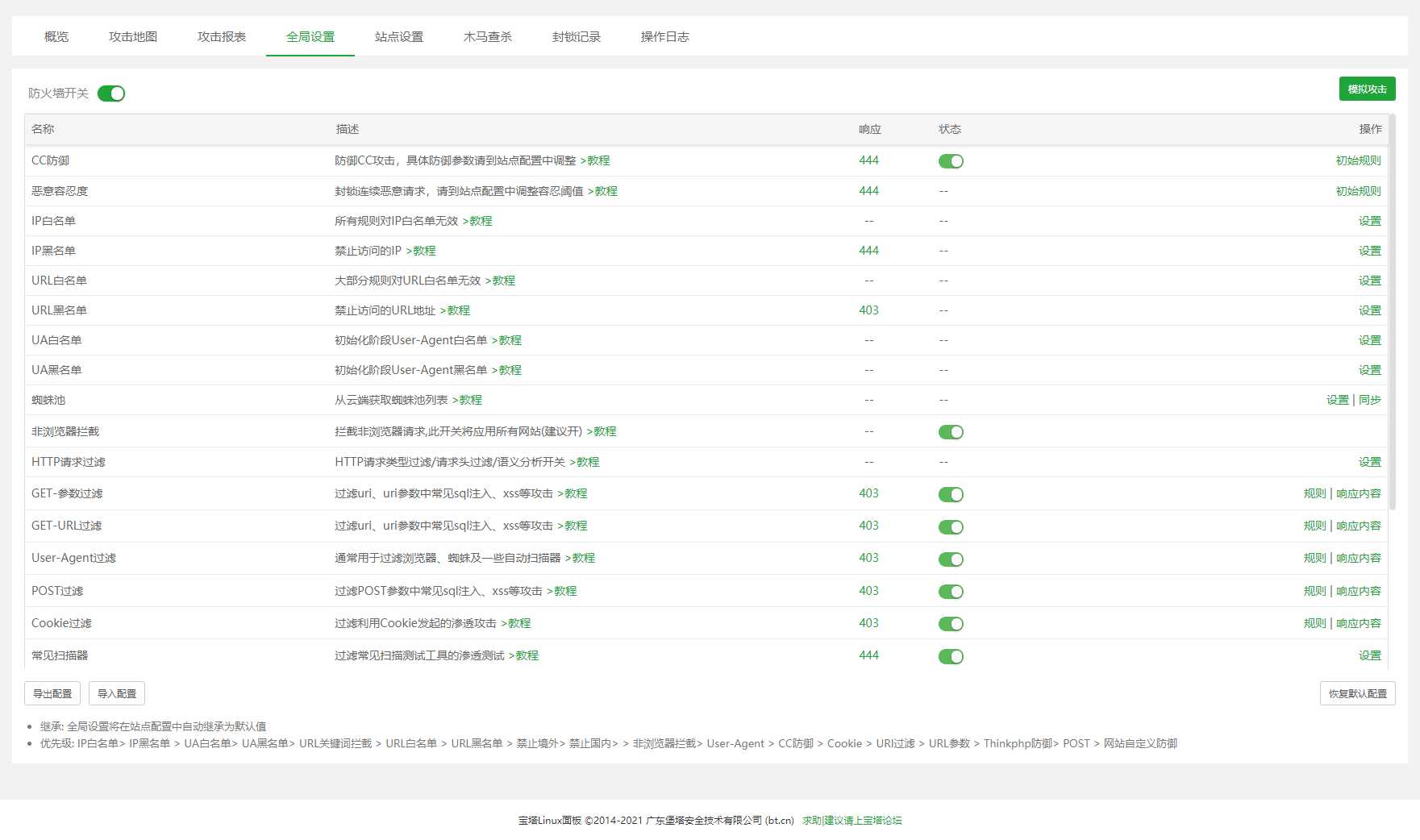

全局設置

全局設置頁面將展示防火墻的所有功能,可在此設置全局規(guī)則、各種類型的黑白名單、響應狀態(tài)碼等。當前頁面支持導入導出防火墻的配置(僅支持Nginx防火墻內的規(guī)則導入導出),恢復默認防火墻配置、模擬攻擊測試等。

開始前請詳細閱讀下列提示,非常重要、非常重要、非常重要。

繼承:全局設置將在站點配置中自動繼承為默認值,現(xiàn)有站點不受全局設置的影響,新增站點才會直接自動繼承的應用全局設置。

優(yōu)先級:IP白名單> IP黑名單 > UA白名單> UA黑名單> URL關鍵詞攔截 > URL白名單 > URL黑名單 > 禁止境外> 禁止境內> > 非瀏覽器攔截> User-Agent > CC防御 > Cookie > URI過濾 > URL參數 > Thinkphp防御> POST > 網站自定義防御

CC防御

互動操作:設置響應代碼、開關防御狀態(tài)、初始化規(guī)則。

注意:全局CC設置的是初始值,新添加站點時將繼承,對現(xiàn)有站點無效,已經存在被攻擊現(xiàn)象的站點前往站點配置即可。

規(guī)則說明:

1.標準模式與增強模式:默認為標準模式,網站正常使用時建議使用標準模式,避免收錄時出現(xiàn)問題,增強模式中有人機校驗方式設置。

2.請求類型有4種攔截方式,分為URL帶參數、URL不帶參數、IP、IP+UA

2.1.URL帶參數(適用于絕大場景防御效果一般)

例如:設置了URL帶參數60秒周期60次頻率,此刻Nginx防火墻做出的動作是某個IP在60秒內累計請求同一個URL(帶參數)超過60次就會觸發(fā)攔截。

例如:/index.php/index/login?username=admin,那么他的是代表整個URI去計算的(/index.php/index/login?username=admin),也就是URL不變的情況下去請求這個URL就會觸發(fā)攔截。

2.2.URL不帶參數(不適用于Thinkphp默認路由)

例如:設置了URL不帶參數60秒周期60次頻率,此刻Nginx防火墻做出的動作是某個IP60秒內累計請求同一URL(不帶參數)超過60次就會觸發(fā)攔截。

例如:/index.php/index/login?username=admin,那么Nginx防火墻會用URI去計算(/index.php/index/login),也就是URL(不帶參數)不變的情況下去請求這個URL才會觸發(fā)攔截。

2.3.IP(受到大量攻擊的時候適用)

例如:某個IP60秒周期內訪問服務器內所有網站的總次數超過60次的頻率將會觸發(fā)攔截,建議在受到攻擊的時候開啟。注意:不建議一直開啟!

2.4.IP+UA(適用于API接口)

例如:某個IP+UA60秒周期內訪問服務器內所有網站的總次數超過60次頻率將會觸發(fā)攔截。注意:建議不要開啟,只適用于API網站!

3.周期、頻率、封鎖時間:xx秒周期內累計請求同一URL超過xx次頻率,觸發(fā)CC防御,封鎖此IPxx秒,所有時間取1天,最長不會超過86400秒。

例如:60秒周期內累計請求同一URL超過180次頻率,觸發(fā)CC防御,封鎖此IP300秒。

注意:IP封鎖不等于拉黑名單,需要加黑名單需自行點擊添加。請不要設置過于嚴格的CC規(guī)則,以免影響正常用戶體驗。

4.增強模式-人機校驗:可設置自動開啟/一直開啟,自動開啟可設置觸發(fā)條件,例如60秒被訪問600次觸發(fā)開啟人機校驗。人機校驗有4種校驗方式,分為跳轉驗證、驗證碼驗證、人機驗證、滑動驗證,只是驗證方式不同,看個人喜好開啟哪種,如果開啟后無法正常顯示,手動重啟nginx主程序即可。

惡意容忍度

某一IP對網站進行了多少次的惡意請求后,nginx防火墻將進行對該IP的封鎖。這不同于CC防御,惡意請求有可能是SQL注入、XSS等惡意傳參、CC,當此IP的訪問行為達到了設置的閾值,nginx防火墻就會做出封鎖動作。

舉例:192.168.1.10這個IP對 www.bt.cn 網站60秒進行了10次惡意攻擊(包含SQL注入、XSS),觸發(fā)了防火墻設置的閾值,此時防火墻將會對192.168.1.10進行攔截。

注意:全局應用:全局設置當前惡意容忍規(guī)則,且覆蓋當前全部站點的惡意容忍規(guī)則。

IP黑白名單

設置后,所有規(guī)則對IP白名單無效,IP白名單前文提到位居規(guī)則頂端。IP黑名單設置后既在nginx防火墻禁止此IP訪問所有網站。

建議使用場景:自己的服務器間互動、公司內測試、公司的其他服務器IP、需要測試的服務器IP等加入IP白名單(如果沒有需求就不用設置IP白名單)。IP黑名單使用場景可以禁止某個或某個段的IP訪問、某個段的蜘蛛爬蟲,將需要拉黑的IP添加進入即可。

URL黑白名單

設置后,只要是關于添加的URL請求,都是進行URL黑白名單過濾,白名單設置后該URL將會失去大部分防御規(guī)則。

注意格式:例如誤攔截的url如下: /index/index/aaa.php?id=eradasa&adas,只需要填寫它的URL,不需要添加它的參數。

有添加URL黑白名單的需求是,操作如下:^/index/index/aaa.php,只需要添加^/index/index/aaa.php到URL黑白名單即可。

UA黑白名單

設置后,UA白名單查詢到關鍵詞直接跳過任何攔截,UA黑白名單初始化階段在客戶端UA中查找關鍵詞,謹慎使用。UA白名單默認為空,沒有就一直保持空即可。建議使用場景:例如可以禁用Google蜘蛛的UA到黑名單中,可以禁止某個瀏覽器UA訪問,例如safari等。

非瀏覽器攔截

攔截非瀏覽器請求,通過UA判斷是否是爬蟲,此功能不會攔截真實的蜘蛛爬蟲。

建議使用場景:此開關將應用所有網站,建議開啟。另外如果使用了微信小程序外部調用,建議關閉此功能,因為微信那邊驗證網站也是非瀏覽器行為。

HTTP請求過濾

可選擇過濾的請求類型、請求頭過濾、語義分析開關等。

請求類型包含:POST、GET、OPTIONS、DELETE等;如果您只想允許POST和GET類型使用,其他的都不要,除了POST和GET其他的都關閉即可。

請求頭包含:origin、content-type、accept、user-agent、cookie等;請求頭過濾是過濾的請求頭的字段長度。

例如:請求頭中的cookie頭部只能500字節(jié)以內,那么超過這個長度就被視為惡意的請求觸發(fā)攔截。

語義分析開關:POST傳參XSS防御、POST傳參SQL注入防御、GET傳參XSS防御、GET傳參SQL注入防御。

建議使用場景:默認既全部開啟,不建議關閉、不建議關閉、不建議關閉。

GET(GET-URL)、POST、UA(User-Agent)過濾、Cookie過濾、常見掃描器

GET-參數過濾 –> 對GET類型的參數進行過濾

GET-URL過濾 –> 對URI 進行過濾

User-Agent過濾–> 對客戶端的UA進行過濾

POST過濾–>對POST傳遞的參數進行過濾

Cookie過濾–> 對客戶端傳遞的Cookie進行過濾

常見掃描器–>對已知的掃描器進行封鎖

建議:保持默認即可,不建議修改;需要自定義規(guī)則時,建議添加新的規(guī)則,不建議改動原來的,全部支持正則表達式。

GET(GET-URL)

GET參數和GET-URL的區(qū)別

例如:/index.php?id=1&id2=1,id=1&id2=1是過濾的參數和值,index.php是URI。

那么GET參數過濾只會取GET傳遞的參數,進行判斷是否是惡意的參數;而GET-URL這塊主要攔截的是一個備份文件被非法下載、sql文件被下載等。

UA(User-Agent)過濾

這里是對用戶的惡意UA 進行了攔截,例如攔截go的UA直接填入go即可,支持正則。

POST、Cookie過濾、常見掃描器

這里是對POST的傳遞參數、用戶提交的Cookie進行過濾,常見掃描器是對掃描器的特征去匹配。

禁止境內外訪問

字面意思,設置后可禁止境內或境外訪問,用戶可自行點擊設置設置IP,境外IP庫可同步云端。

注意:不建議兩個都開啟,兩個都開啟后只能本地訪問。

From-data協(xié)議、HTTP包、蜘蛛池、URL關鍵詞攔截、違禁詞攔截、API接口防御

Webshell查殺–>動態(tài)查殺webshell

From-data協(xié)議–>針對文件上傳格式傳輸數據進行規(guī)范

蜘蛛池—>蜘蛛IP進行整合

URL關鍵詞攔截–>針對URL某些關鍵詞進行攔截(不記錄日志)

違禁詞攔截–>針對用戶傳遞的文字進行攔截,例如用戶發(fā)帖的違禁詞進行攔截

API接口防御–>針對已經加入白名單的接口進行單獨防御

From-data協(xié)議

協(xié)議是multipart傳輸數據的一種格式規(guī)范,不符合規(guī)范的將會觸發(fā)攔截。